Kategori: Keamanan Siber

Temukan proyek-proyek menarik sesuai kategori

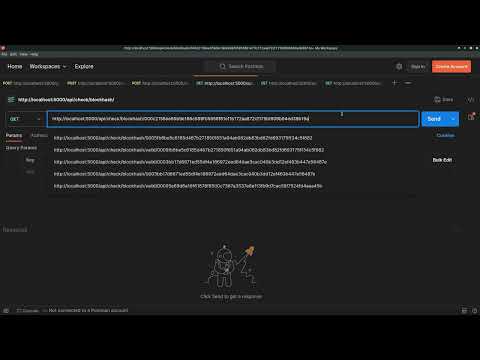

Penerapan Blockchain pada Digital Signature QRCode

Saat ini penerapan tanda tangan digital sudah banyak digunakan, terutama dilingkungan jurusan teknik...

Single Sign On Design and Implementation

Single Sign On Design and Implementation: Sebagai sebuah sistem layanan autentikasi, Single Sign On...

Vulnerability Assessment and Penetration Testing of Web Application Kominfo Batam 1

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

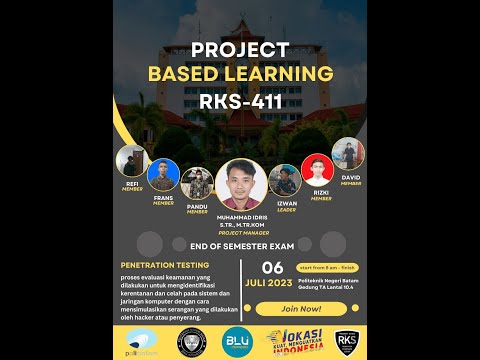

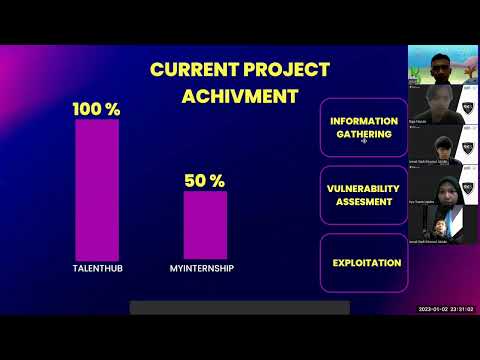

Vulnerability Assessment and Penetration Testing of Web Application 1

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

Vulnerability Assessment and Penetration Testing of Web Application 2

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

Vulnerability Assessment and Penetration Testing of Web Application 3

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

Vulnerability Assessment and Penetration Testing of Web Application 5

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

Vulnerability Assessment and Penetration Testing of Web Application Kominfo Batam 2

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

Vulnerability Assessment and Penetration Testing of Web Application Kominfo Batam 5

Vulnerability Assessment merupakan proses untuk mengidentifikasi, mengevaluasi, dan mengklasifikasik...

Layanan information security By NDP

NDP seringkali mendapatkan request layanan security dari partner seperti IBM. Pada beberapa kasus, p...

Analisis Performansi Database Berdasarkan Protokol Keamanan

Meningkatnya kebergantungan pada komunikasi dan penyimpanan data secara online telah menjadikan perl...

Pengembangan Well Architect - Saran Best Practice Topologi Secure Infrastructure

Pengembangan Well Architect - Saran Best Practice Topologi Secure Infrastructure. Membangun infrast...

Zero Blindspot Wifi Design

Walaupun sudah terpasang access point untuk setiap kelas laboratorium, belum dapat dipastika...

Design Implement SIEM 5

Design Implement SIEM 5...

Design Implement SIEM 6

Design Implement SIEM 6...

Design Implement Security Perimeter 6

Design Implement Security Perimeter 6...

Design Implement Server 6

Design Implement Server 6...

Design Implement SIEM 1

Desain infrastruktur permainan Attack-Defense dan Simulasi Cyber Security Operation Center Diper...

Web Penetration Testing 2 - Apekesah

Apekesah, Direktori Batam, TSP Batam...

Web Penetration Testing 6 - Email Batam

Email Batam E-PBB E-SPPT...

Web Penetration Testing 7 - LPSE

LPSE Mal Pelayanan Public (MPP) Pemberdayaan dan Kesejahteraan Keluarga (PKK)...

Web Penetration Testing 10 - JDIH

JDIH JDIH DPRD LOGCCTV PPID...

Design Implement Server 1

Desain infrastruktur permainan Attack-Defense dan Simulasi Cyber Security Operation Center Diper...

Design Implement Security Perimeter 1

Desain infrastruktur permainan Attack-Defense dan Simulasi Cyber Security Operation Center Diper...

Design Implement Server 2

Design Implement Server 2...

Design Implement Security Perimeter 2

Design Implement Security Perimeter 2...

Design Implement SIEM 2

Design Implement SIEM 2...

Design Implement Server 3

Design Implement Server 3...

Design Implement Security Perimeter 3

Design Implement Security Perimeter 3...

Design Implement SIEM 3

Design Implement SIEM 3...

Design Implement Server 4

Design Implement Server 4...

Design Implement Security Perimeter 4

Design Implement Security Perimeter 4...

Design Implement SIEM 4

Design Implement SIEM 4...

Design Implement Server 5

Design Implement Server 5...

Design Implement Security Perimeter 5

Design Implement Security Perimeter 5...